GitHub に AWS キーペアを上げると抜かれるってほんと???試してみよー!

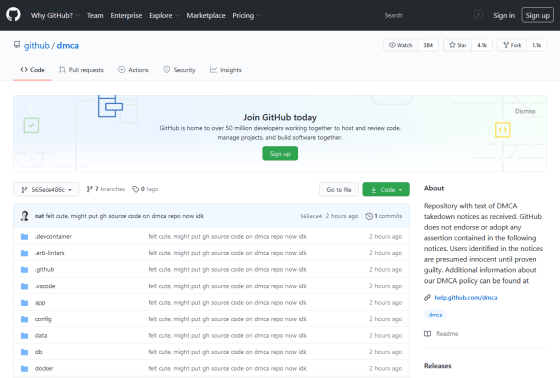

🍀 問題は、こうした事件の再発防止策をどのように講じるかでしょう。 その後、該当のGitHubアカウントの持ち主本人が、年収診断サービスにアップするためにGitHubに公開したことを認めたという流れです。

🍀 問題は、こうした事件の再発防止策をどのように講じるかでしょう。 その後、該当のGitHubアカウントの持ち主本人が、年収診断サービスにアップするためにGitHubに公開したことを認めたという流れです。

✔ ということで便利なGitHubですが、何にも考えずに自分のパブリックリポジトリに公開しようものなら、大事な情報を公共にさらしているのと同じことになります。 仕事全体の責任は何よりも発注側にあるので、今回の件で三井住友銀行などはGitHubとは異なって当事者であり、とばっちりとは言い切れないかもしれない。

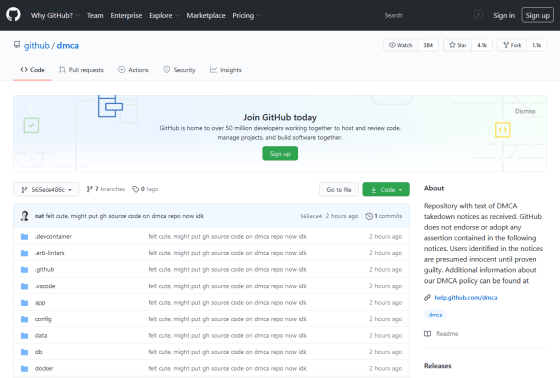

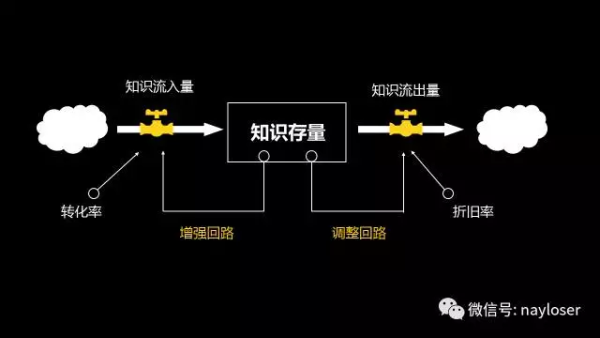

🙏 勉強が必要なのは、売れ残った束の間の休息だけでなく、先頭で手を動かしている人こそ新技術習得のレバレッジが大きいはずだ。 これだけ見ると多重下請けの末端の会社がSMBCのまったく預かり知らないところでコードを流出させたようにも見えますが、IT業界では「客先常駐」が昔から行われてきているスタイルですから、末端の下請け企業のオフィス内で開発が行われていたのではなく、末端の下請け企業の従業員がSMBCが用意したプロジェクト現場に派遣されて、そこで開発は行われていたと推測されます。 当該人物は複数の開発案件のソースコードを流出させた可能性がある。

👋 顧客情報の流出はなく、セキュリティーに影響を与えるものではないことは確認済み」(広報部)と説明している。 事の発端はこちらのツイートでした。 今回の事案を考察するうえで参考とすべき過去の事例などはありますか。

🤣 「リモートワークはセキュリティのリスクがあるから禁止だ」とか言い張る前に、多重下請け構造のリスクにももっと真剣に向き合うべきでしょう。

10

🍀 わたしは本来、上流工程でコードを書く必要はなかったはずが、どうやってXMLをパースしていいのか分からないとか、DBコネクションプールって何?みたいな初歩的なところで躓くプログラマーもいて、彼らが自走できるところまで、ちょくちょくサンプルコードを書いては渡していた。 「情報漏えいが起こった場合どうなるか、リテラシーとしてあらかじめ知らせておく必要がある。

16

☎ しかし、一般論として、システムに使用されているソースコードが漏えいした結果、外部の第三者からシステムの脆弱性を突いて不正アクセスが行われる可能性が出てきますので、漏えいをきっかけに自社のシステムが攻撃を受ける可能性がないかどうかを検証し、問題があれば、当該部分の修正をするなどの対応が求められることもあるでしょう。

17